ISMS解説資料

ISMSに関するさまざまな事を図解にした解説資料。

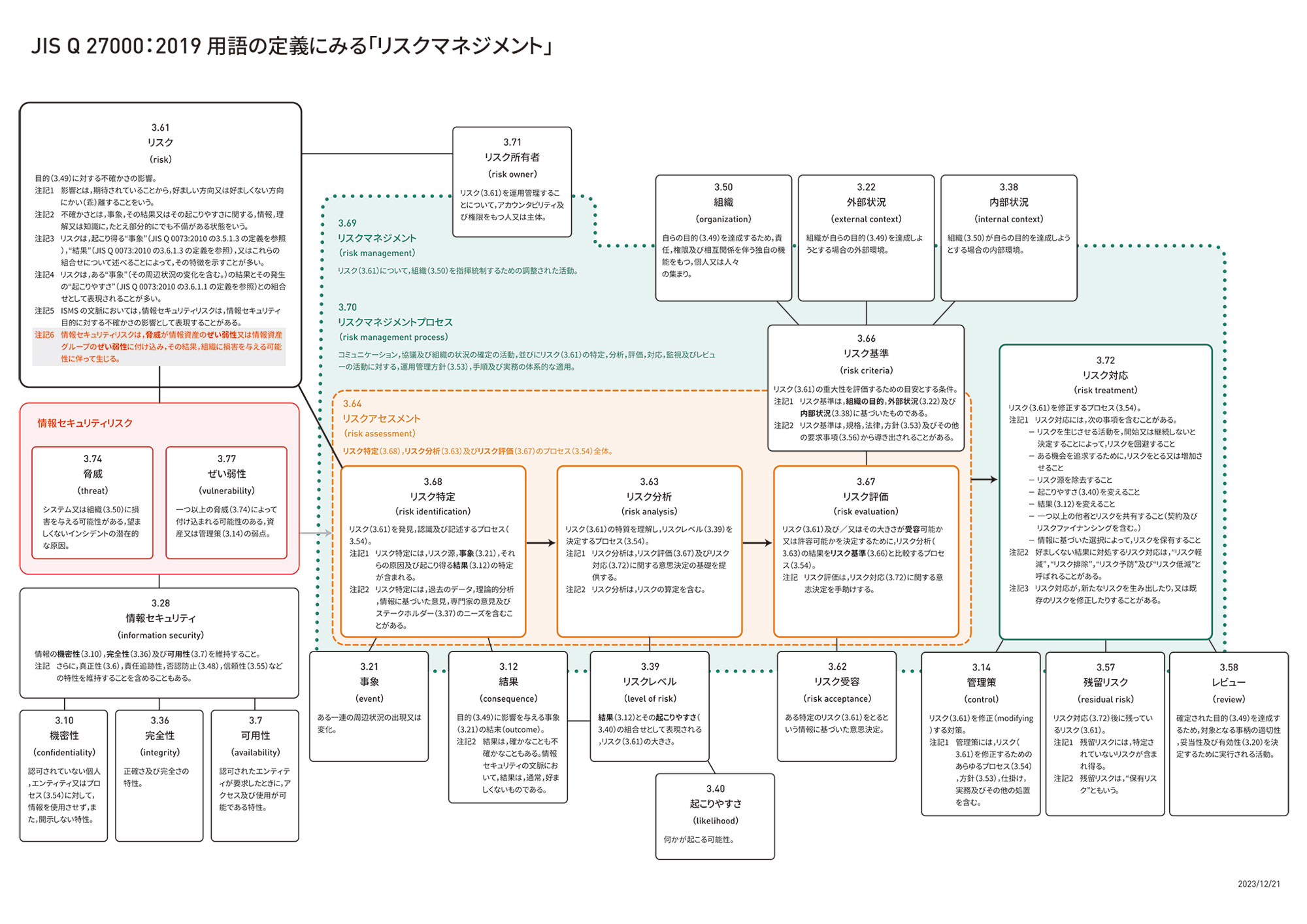

ISO/IEC 27000:2018(JIS Q 27001:2019)に基づき、情報セキュリティにおける「リスクマネジメント」や「リスクアセスメント」の用語定義を徹底解説します。 本記事では、ISO 31000と整合す…

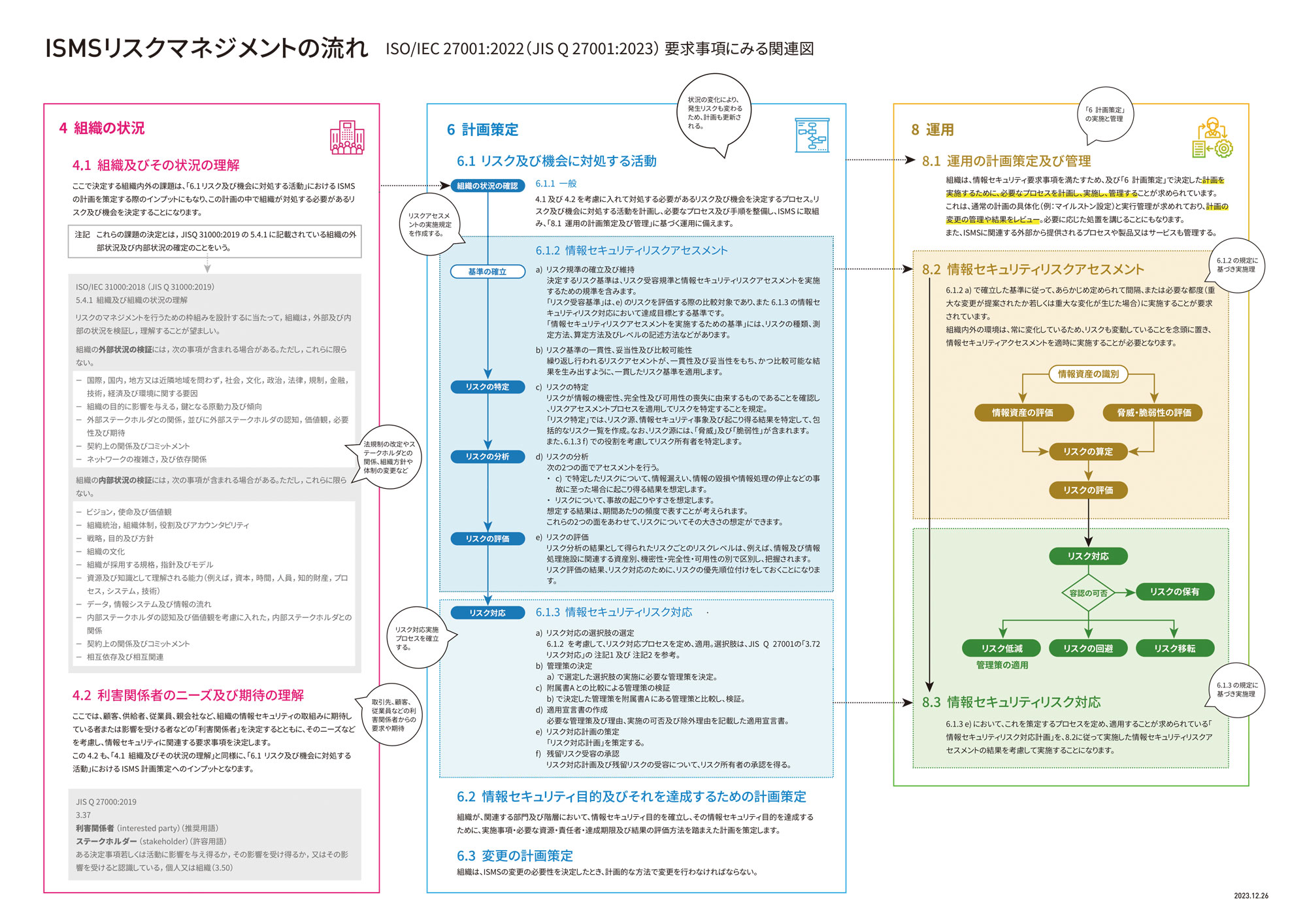

本記事では、ISO/IEC 27001:2022(JIS Q 27001:2023)における「ISMSリスクマネジメントの流れ」について、全体像がひと目でわかる図解とともに徹底解説します。 ISMS運用において核心となる…

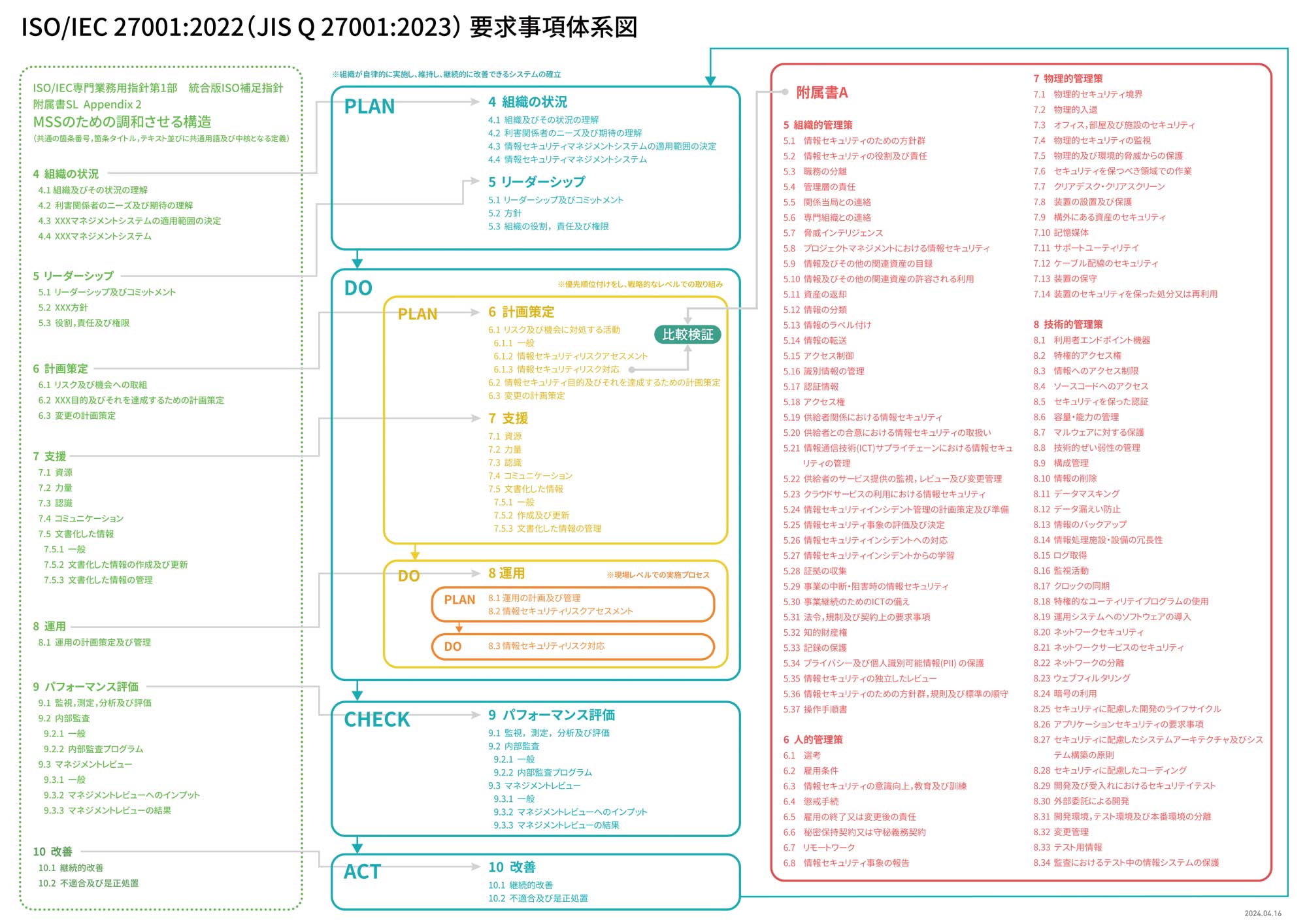

ISMS認証取得の基準規格となる「ISO/IEC 27001」が改正され、2022年に10月25日に発行されました。その後、JIS Q 27001:2023も日本国内で発行されました。 改正された「ISO/IEC 270…

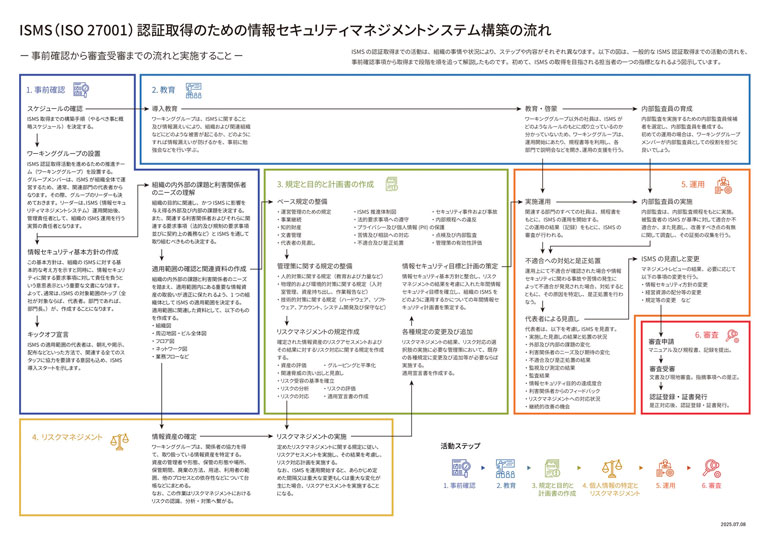

本記事では、ISMS(ISO/IEC 27001)認証取得に向けた標準的な流れを、図の全体フローチャートに基づき解説しています。 認証取得までの流れは、「1.事前確認」「2.教育」「3.規定・計画策定」「4.リスクマネジ…

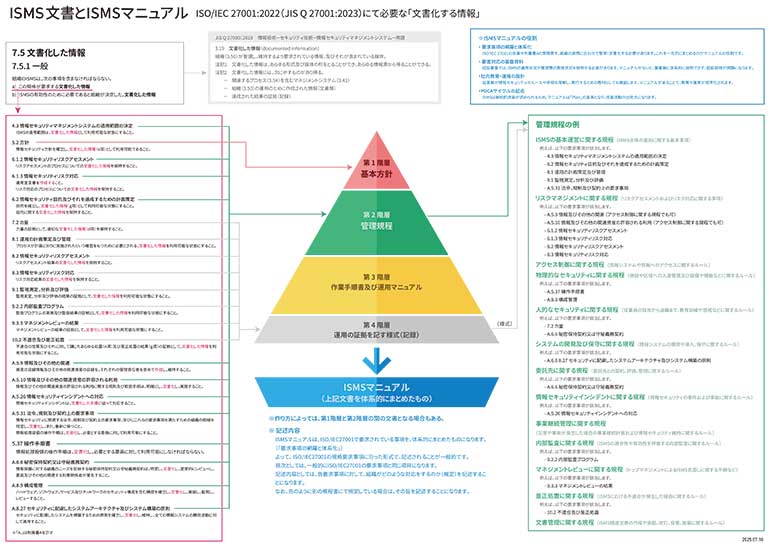

ISMS(ISO/IEC 27001 / JIS Q 27001)を認証取得するには、ISMS (情報セキュリティマネジメントシステム)を構築したルール(規定)とその運用状況(記録)を、文書化することが求められています。…

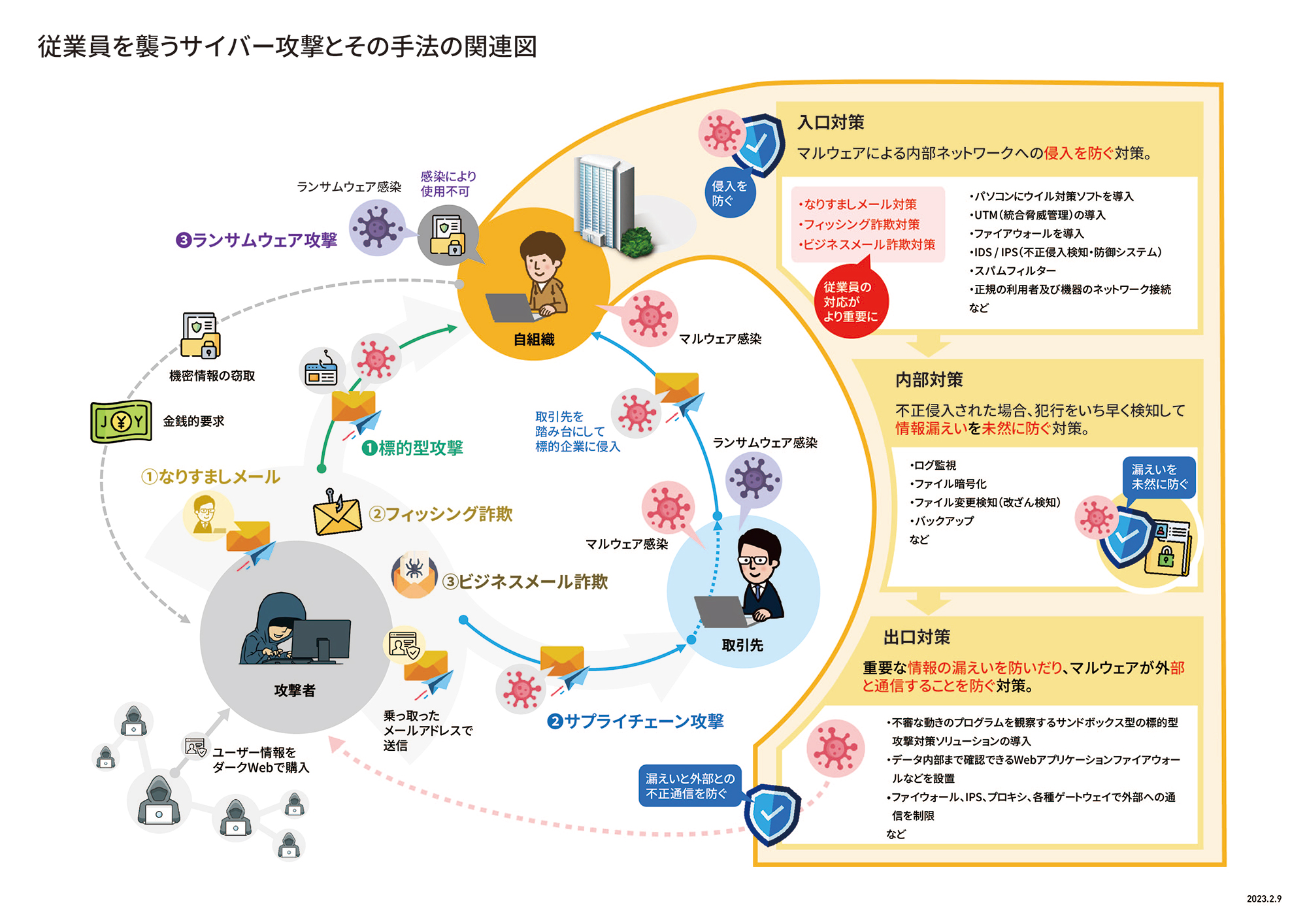

コンピュータウイルスとはどのようなものがあるのでしょうか、またそれらのコンピュータウイルスは、どのような悪さを行うのでしょうか。 そのようなコンピュータウイルスとそれらを利用したさまざまな攻撃の関係を上図のように図解して…

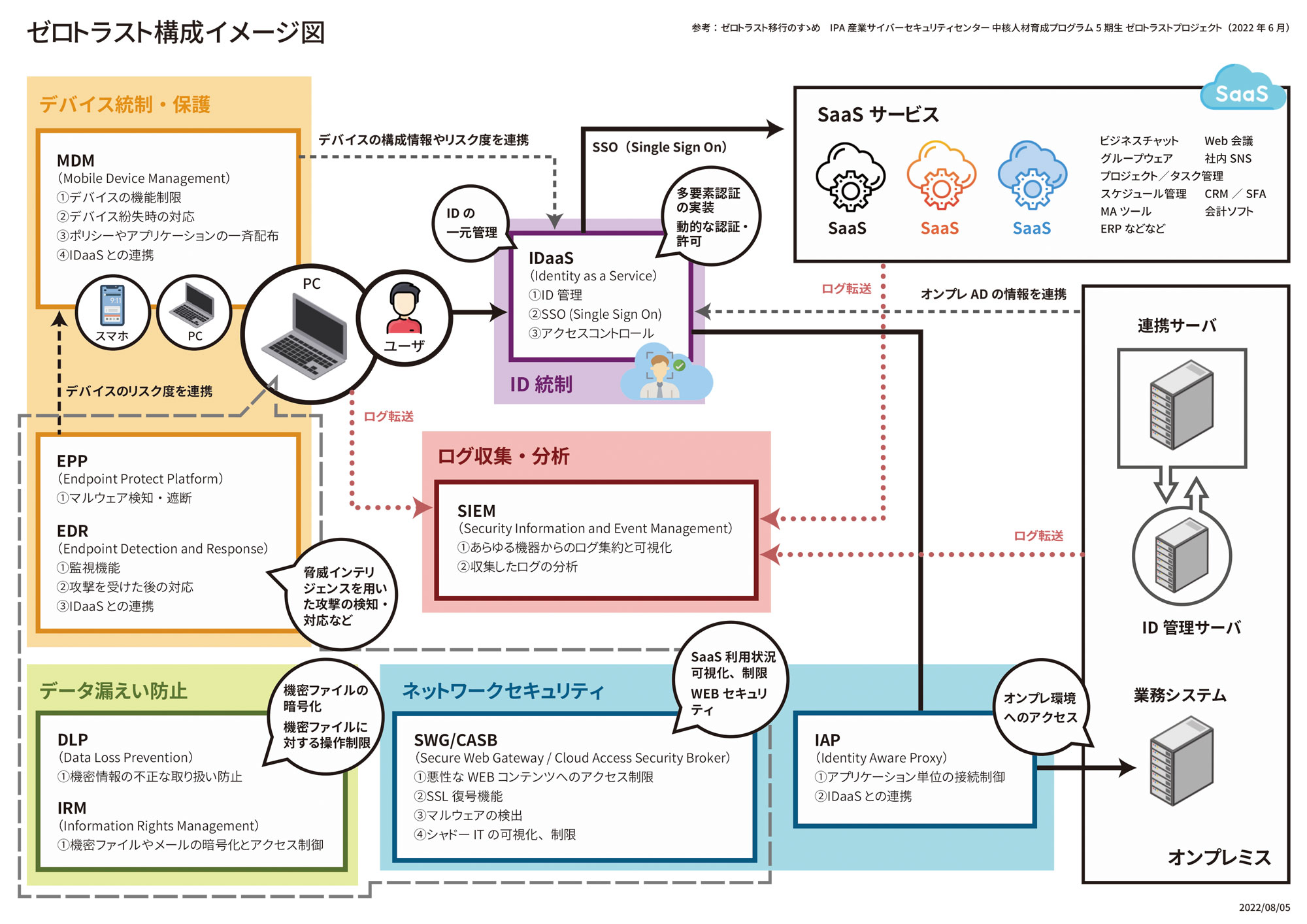

IPA 移行検討している方へ「ゼロトラスト移行へのすゝめ」 IPA(独立行政法人 情報処理推進機構)では、「ゼロトラストの概念について理解しているが、具体的なソリューションに関しては、どのように進めればよいのかわからない…

インターネット環境が生活の一部となった現代、IT機器やソフトウェアの数や種類、利用も増えました。 それに伴い外部からの不正な攻撃も同時に増え、企業などの情報システムから機密情報を盗んで金銭を要求するものや、システムを破壊…

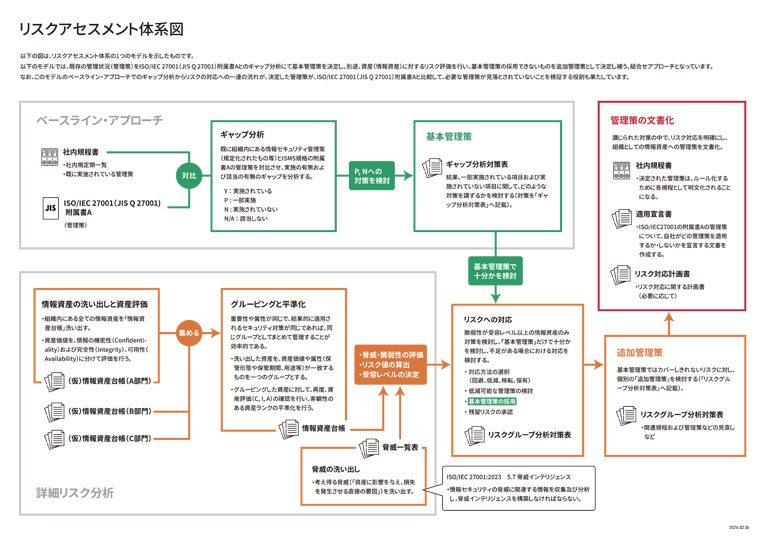

リスクアセスメントは、情報セキュリティマネジメントシステム(ISMS)において核心となる部分です。 この図は、リスクアセスメント体系の1つのモデルを示したものです。 このモデルは、「ベースライン・アプローチ」と「詳細リス…