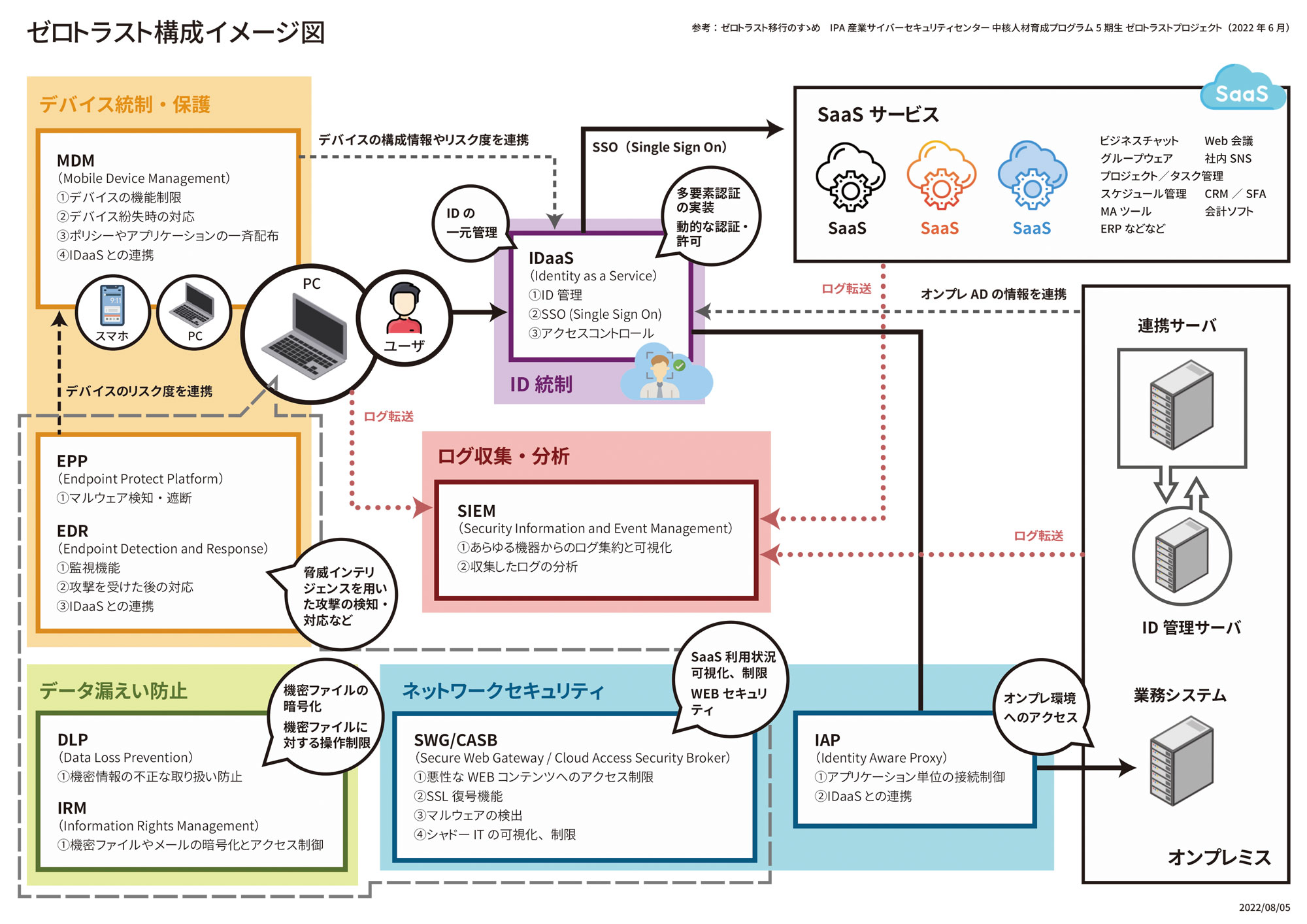

ゼロトラスト構成イメージ図の例

IPA 移行検討している方へ「ゼロトラスト移行へのすゝめ」

IPA(独立行政法人 情報処理推進機構)では、「ゼロトラストの概念について理解しているが、具体的なソリューションに関しては、どのように進めればよいのかわからない」という題に対して、コンサル企業やベンダー企業また移⾏したユーザー企業からヒアリングを⾏い、移行を検討している組織の担当者に対して、移⾏する際の流れを⽰す1つの参考資料として「ゼロトラスト移行へのすゝめ」を公開しています。

上図は、この資料の中で紹介されている、組織が必要な構成を検討するにための具体的なソリューションの落とし込みのイメージを図示したものを、資料内容を踏まえ編集したものです。

※詳細な内容に関しては、「ゼロトラスト移行へのすゝめ」をご参照ください。

ゼロトラストとは

ゼロトラストとは、2010年にアメリカの調査会社フォレスターリサーチにより提唱された概念です。

『境界型防御内のネットワークは安全で、境界外部のネットワークは危険だ」という従来の考え⽅に対して、「たとえ境界内部であっても無条件に信⽤せず、全てにおいて確認し認証・認可を⾏う」という概念である。』

ゼロトラストの基本的な考え⽅は「NIST SP800-207」で解説されており、以下に記す基本的な7つの考え⽅があります。

- すべてのデータソースとコンピューティングサービスをリソースとみなす

- ネットワークの場所に関係なく、全ての通信を保護する

- 企業リソースへのアクセスをセッション単位で付与する

- リソースへのアクセスは、クライアントID、アプリケーション、要求する資産の状態、その他の⾏動属性や環境属性を含めた動的ポリシーにより決定する

- 企業は、全ての資産の整合性とセキュリティ動作を監視し、測定する

- 全てのリソースの認証と認可は動的に行われ、アクセスが許可される前に厳格に実施する

- 企業は、資産やネットワークインフラストラクチャ、通信の現状について可能な限り多くの情報を収集し、それをセキュリティ体制の改善に利⽤する

ゼロトラスト構成への移行の流れ

「ゼロトラスト移行へのすゝめ」では、ゼロトラスト構成への移⾏の流れとして5つのフェーズに分けを紹介しています。

- フェーズ1

- セキュリティ及びユーザ利便性、運用効率化の観点からAs-is分析(現状の分析)を行い、出てきた課題をもとに「ありたい姿」の検討。

- フェーズ2

- 「ありたい姿」を実現するために必要なソリューションを検討し、⽬指すべき構成(To-be構成)を明らかにするための必要なグランドデザインを作成。

- フェーズ3

- 投資判断。経営者を初め、ステークホルダーに納得してもらうための説明。

- フェーズ4

- フェーズ2で作成したグランドデザインを元に環境を構築。

- フェーズ5

- ユーザーからのフィードバックを得つつ、より良い構成に改善。

ゼロトラストを構成する重要な要素

組織は、先のフェーズ2においてTo-be構成(ありたい姿を実現するために必要な構成)を検討するにあたり、具体的なソリューションの落とし込みをイメージし、To-be構成に必要なソリューションを洗い出します。

その後、各ソリューションを製品レベルに落とし込みます。

資料では、ゼロトラストを構成する重要な要素として以下の5つに分類し、ゼロトラストとの関連性とそれぞれに関連するソリューションを紹介しています。

- ID統制

- デバイス統・保護

- ネットワークセュリティ

- データ漏洩防⽌

- ログの収集・分析

ID統制

「信頼できるネットワークが存在しない」というゼロトラストの概念において「誰が」リソースにアクセスしようとしているのか都度的確に識別し認証・認可を⾏うことが重要です。

関連ソリューション

IDaaS(Identity as a Service)

クラウド経由でID認証ならびIDパスワード管理、シングルサインオン(SSO)、アクセス制御などを提供するサービスです。

デバイス統制・保護

組織の資産にアクセスするデバイスが組織の管理下にあること、適切な設定が⾏われていることを認証・認可の際にチェックすることが重要です。

関連ソリューション

MDM(Mobile Device Management)

モバイルデバイス管理のことです。スマートフォンやタブレットなどのモバイルデバイスのシステム設定などを統合的・効率的に管理する手法、またはそれを実現するソフトウェアや情報システムなどのことです。

EPP(Endpoint Protect Platform)

パソコンやサーバなどの端末をコンピュータウイルスなどのマルウェア感染からを保護するエンドポイントセキュリティ製品の一種です。「アンチウイルスソフト」(antivirus software)とほぼ同義。

EDR(Endpoint Detection and Response)

EPPが「マルウェアによる攻撃を水際で防ぐ」ことが目的なのに対し、EDRは「エンドポイントで脅威を検知(Detection)して、対応(Response)を支援する」ことを主眼としています。そのため、エンドポイントにおける脅威の動きを包括的に可視化し、ハッキング活動の検知・観察や記録、攻撃遮断などの応急措置といった機能を提供する。

ネットワークセキュリティ

ゼロトラストは、全ての通信は保護されるべきという考え⽅であり、そういった通信に対しても必要なセキュリティ対策を施す必要があります。

関連ソリューション

SWG(Secure Web Gateway)

エンドユーザが社外ネットワークへのアクセスを安全に行うための、Webアクセスを中継するプロキシの一種です。危険なサイトやコンテンツへのアクセスを遮断するセキュリティ機能をクラウドサービスとして提供するもの。URLフィルタ、アプリケーションフィルタ、アンチウイルス、サンドボックスなどの機能が統合されている。

CASB(Cloud Access Security Broker)

企業などが利用するサイバーセキュリティ製品の一種。社内から外部のクラウドサービス利用を監視し、指定されたセキュリティ基準に基づいて制御する機能を提供するもの。自社システムと外部のクラウドサービスとの通信経路の途上(インターネット境界など)に設置して運用する製品で、従業員の操作する端末からクラウドへアクセスする際には必ずCASBを経由するように設定する。

IAP(Identity Aware Proxy)

アイデンティティ認識型プロキシと呼ばれます。ユーザとアプリケーションの間に入って通信を仲介するプロキシです。不正アクセスが疑われる場合は接続させない、または多要素認証を求めることによって正当なユーザあること、リスクがない端末であること確認することで実現します。

さらにオンプレミスの社内ネットワークの内部にコネクターと呼ぶサーバを配置することで、オンプレミスにあるアプリケーションがインターネット経由で利用可能になる。通信はIAPが暗号化するためインターネット経由で安全にアプリケーションを利用できるようになる。

データ漏洩防⽌

内部犯⾏者や攻撃者による機密情報の不正なデータの持ち出しを防ぐ、もしくは持ち出されたとしてもデータを閲覧させないといった観点での対策が必要があります。

関連ソリューション

DLP(Data Loss Prevention)

機密情報を自動的に特定し、送信や出力など、社外への持ち出しに関連する操作において、機密情報が検知された場合、該当操作をブロックする仕組み。従来の対策では、不正ユーザに対しての制限、監視を実施していため、正規ユーザの誤操作など、不注意による流出や故意の情報持出しは防ぐことができないが、DLPでは、機密情報を特定することで、ユーザではなく、情報に対するアクセスや操作を監視することで漏えいを防止する。

IRM(Information Rights Management)

業務で使用する文書ファイルなどを暗号化し、閲覧や編集などを管理・制限したり、操作履歴を記録したりすること。また、そのような機能や専用のソフトウェアなどのこと。機密や社外秘の内容が記載された文書ファイルなどに対して用いられ、ファイルの複製や印刷、スクリーンショット(表示画面を画像化したもの)取得などを禁止あるいは制限することにより、不正な持ち出しや漏洩を防止する。

ログ収集・分析

社内IT環境を構成する機器からログを集約・分析することでサイバー攻撃の早期検知や対応を⾏うことはもちろん、恒久的な対策の検討も⾏うことで、より良いIT環境を⽬指す必要があります。

関連ソリューション

SIEM(Security Information and Event Management)

セキュリティ情報イベント管理とも呼ばれるセキュリティソフトの一つで、様々な機器やソフトウェアの動作状況の記録(ログ)を一元的に蓄積・管理し、保安上の脅威となる事象をいち早く検知・分析するもの。企業などの情報システムを構成する様々なサーバやネットワーク機器、セキュリティ機器などからリアルタイムにログを取得し、外部からの侵入の試みやマルウェアの感染、機密情報の流出などが疑われる状況を察知して管理者に知らせる。