ISMS解説資料

ISMSに関するさまざまな事を図解にした解説資料。

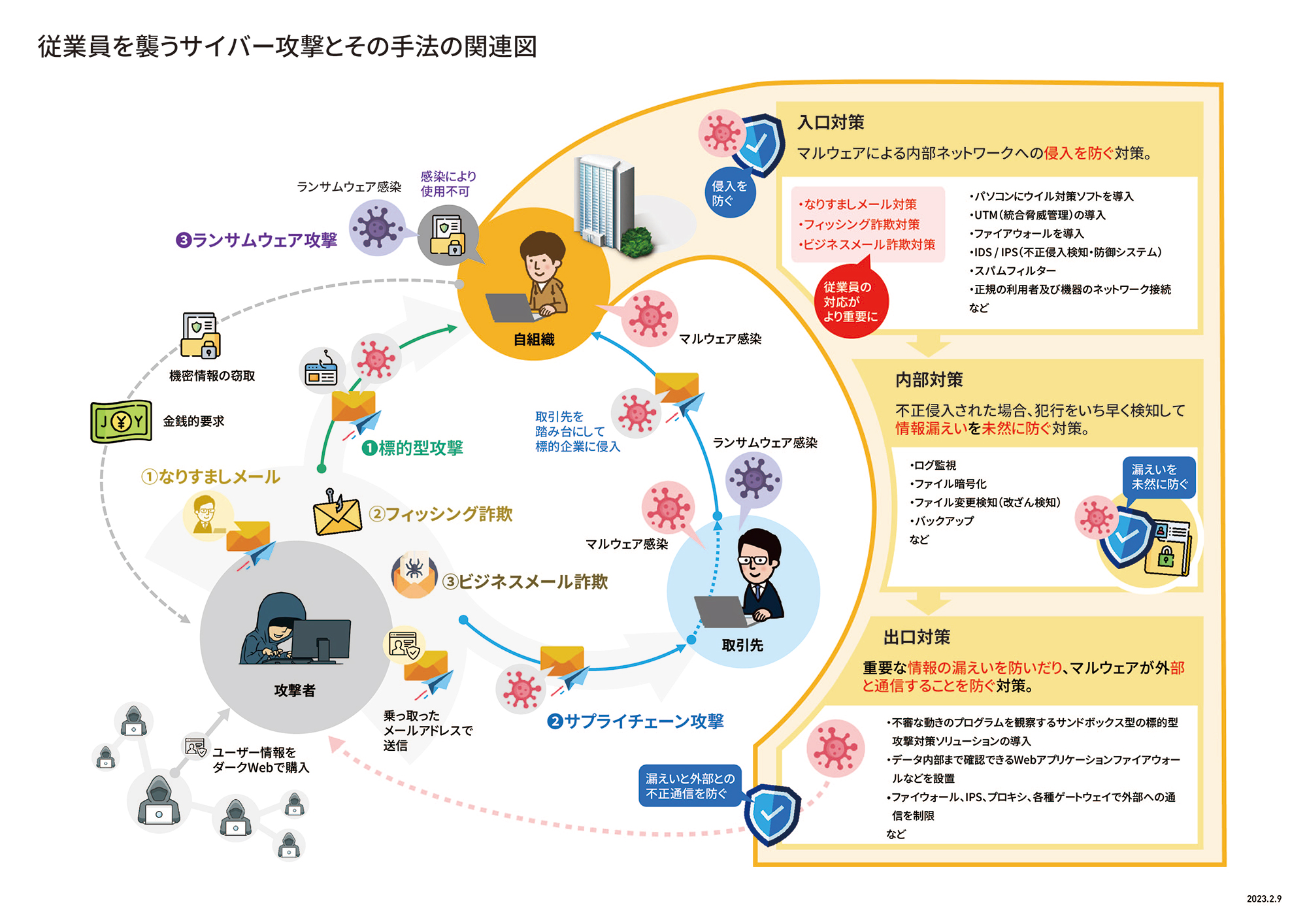

インターネット環境が生活の一部となった現代、IT機器やソフトウェアの数や種類、利用も増えました。 それに伴い外部からの不正な攻撃も同時に増え、企業などの情報システムから機密情報を盗んで金銭を要求するものや、システムを破壊…

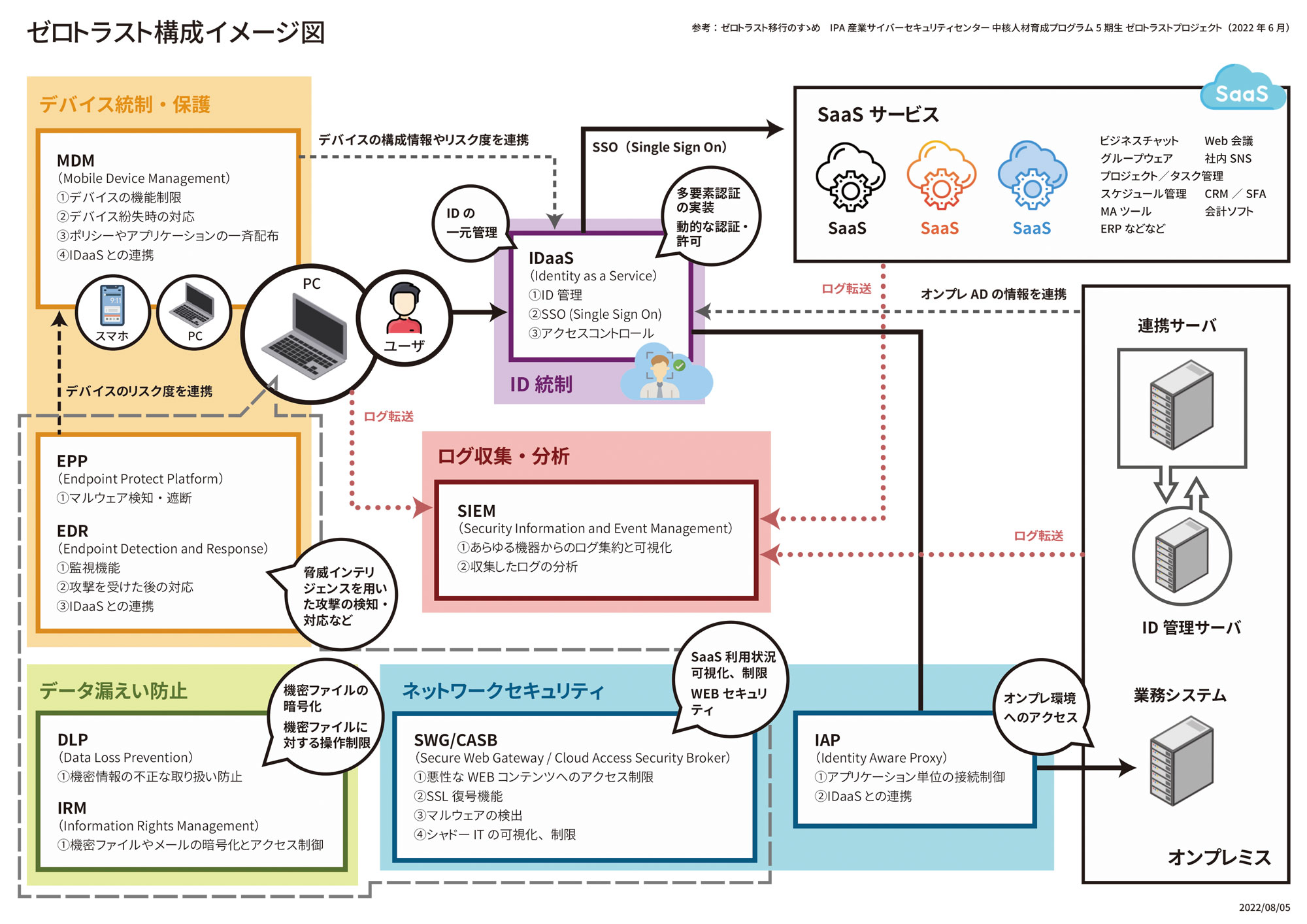

IPA 移行検討している方へ「ゼロトラスト移行へのすゝめ」 IPA(独立行政法人 情報処理推進機構)では、「ゼロトラストの概念について理解しているが、具体的なソリューションに関しては、どのように進めればよいのかわからない…

企業の情報資産は、多くの場合、オフィスの中で管理され、外部の目に触れることはありません。 しかし、テレワークを行う場合、インターネット上を流れたり、持ち運びが容易なノートパソコン等の端末で利用されるため、セキュリティ対策…

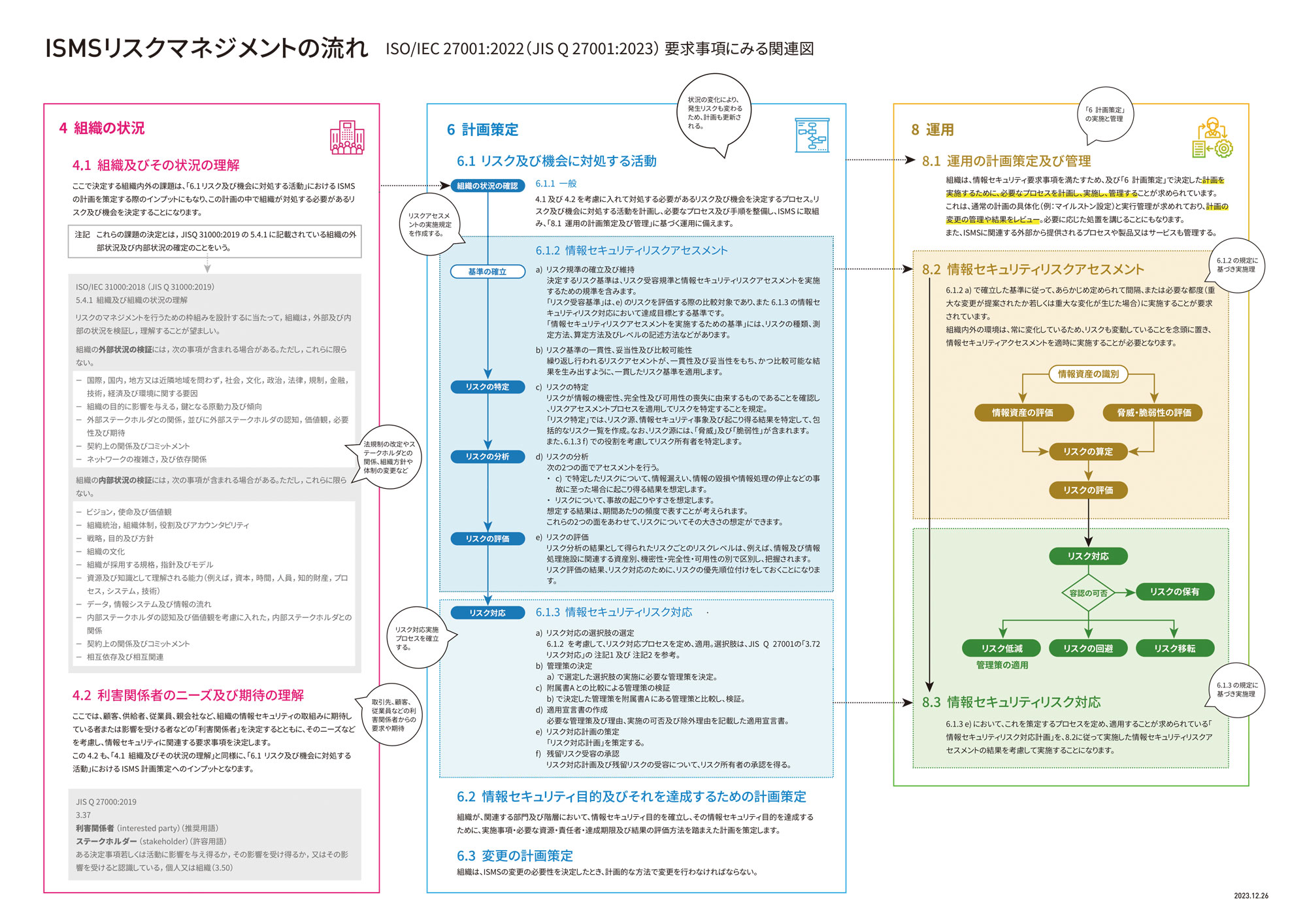

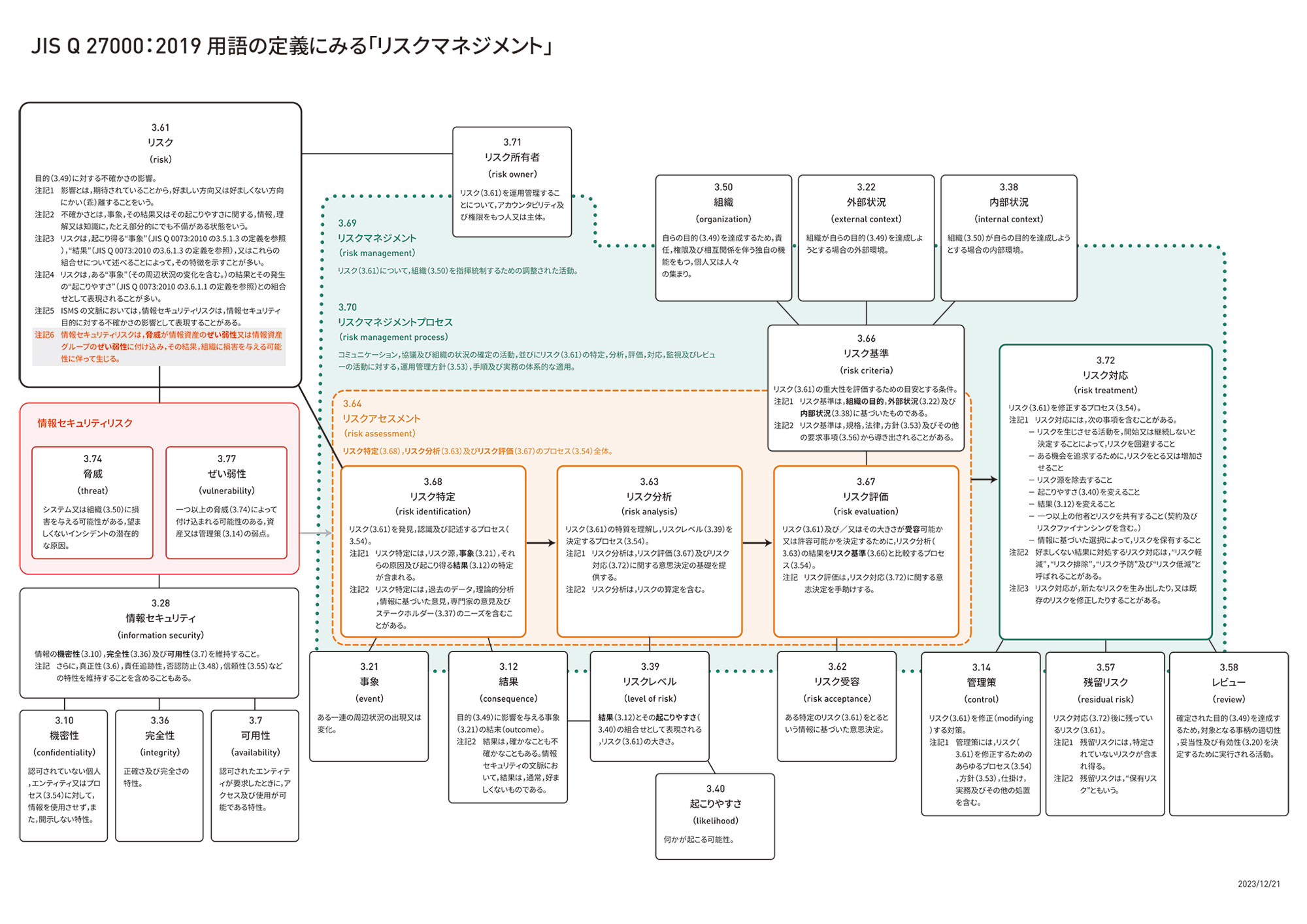

情報セキュリティマネジメントシステム(ISMS)において、組織を取り巻く情報セキュリティ上のリスクにどんなものがあり、それによってどのような被害や影響を及ぼす可能性があるのかを知り、対策をとることは重要なプロセスです。 …

「ビジネスメール詐欺」とは、メールのなりすまし等のサイバー攻撃の手法を用いつつ、巧妙に細工したメールのやりとりにより、企業の担当者を騙し、攻撃者の用意した口座へ送金させるといった詐欺手口のことです。 詐欺行為の準備として…

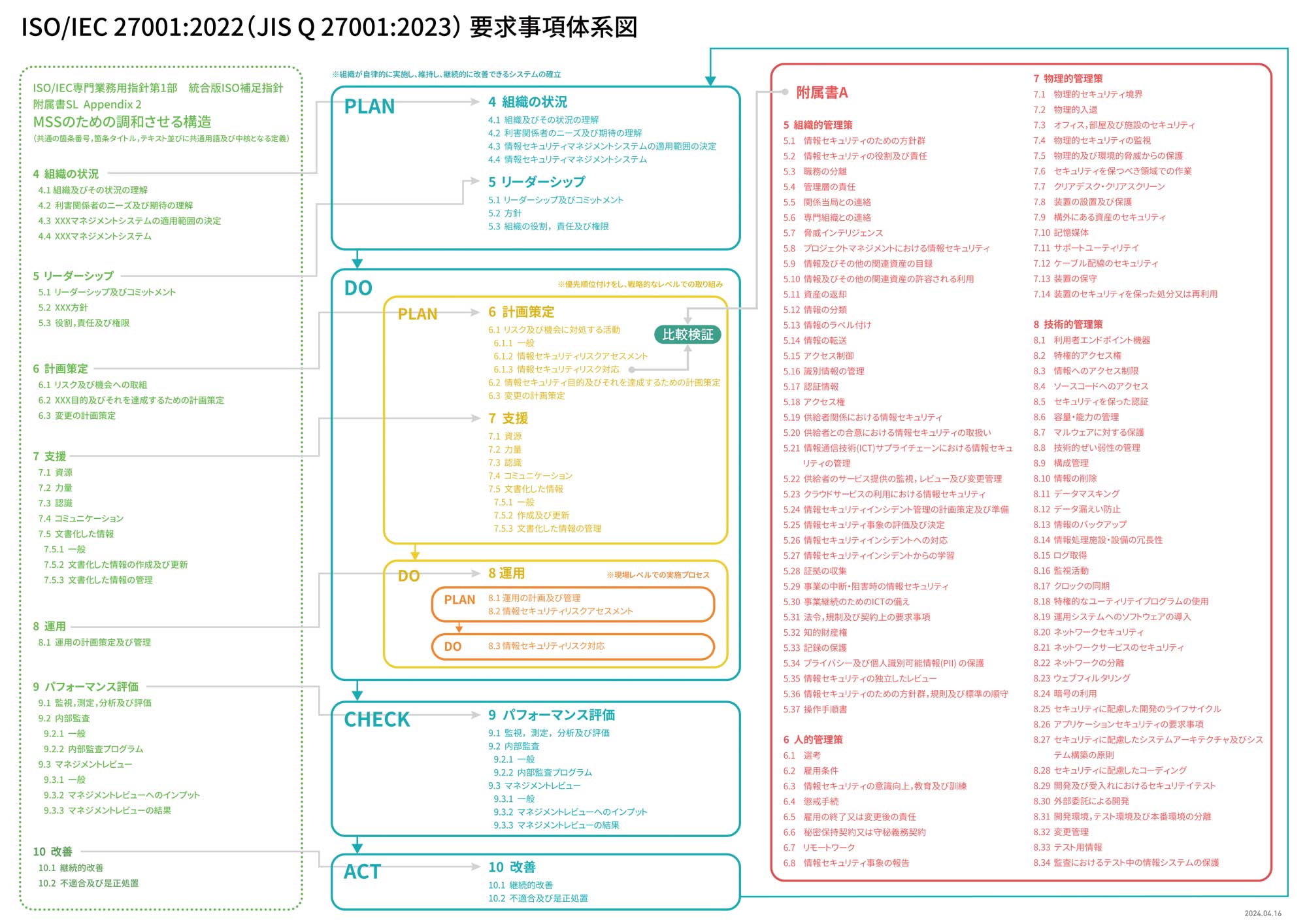

改正の経緯 改正前の規格であるISO/IEC 27001:2013(以下「旧規格27001」)は、ISO/IEC 27002:2013(以下「旧規格27002」)と合わせ、2013年10月に発行されました。 その後、通例…